La panne de CrowdStrike a exposé les défis de la gestion des outils de sécurité sous Windows, poussant Microsoft à réévaluer l’intégration et la gestion des outils pour renforcer la sécurité.

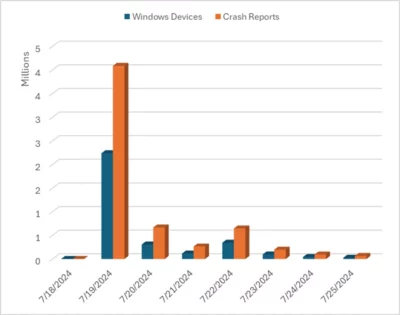

La récente méga-panne de CrowdStrike, causée par une violation de sécurité de mémoire dans le pilote CSagent, a mis en lumière les défis de la gestion des outils de sécurité sous Windows. Cet incident a poussé Microsoft à envisager de réviser l’accès et la gestion des outils de sécurité pour éviter de telles perturbations à l’avenir.

Microsoft, dans les articles référencés ci-dessous, revient sur les meilleures pratiques pour intégrer et gérer efficacement les outils de sécurité sous Windows, en s’appuyant sur les leçons tirées de cette panne et les futures améliorations prévues par Microsoft.

Intégration des outils de sécurité sous Windows

Windows est une plate-forme qui propose en matière de sécurité et de disponibilité plusieurs modes de fonctionnement :

- Les clients peuvent choisir la possibilité de limiter l’exécution aux seuls logiciels et pilotes approuvés. Cela peut augmenter la sécurité et la fiabilité en permettant à Windows de fonctionner dans un mode plus proche des téléphones mobiles ou des appareils électroménagers.

- Les clients peuvent aussi choisir des fonctionnalités de détection et de surveillance de sécurité intégrées incluses avec Windows. Ils peuvent également choisir de remplacer ou de compléter cette sécurité par une grande variété de choix issus d’un écosystème ouvert et dynamique de fournisseurs.

L’intégration des outils de sécurité est une composante essentielle de la gestion de la sécurité informatique. Windows offre une gamme d’outils et de fonctionnalités intégrées qui facilitent cette tâche. L’objectif est de garantir que les logiciels et pilotes approuvés fonctionnent efficacement, tout en renforçant la sécurité et la fiabilité globales du système.

Pourquoi les solutions de sécurité exploitent-elles les pilotes du noyau ?

Les solutions de sécurité exploitent les pilotes du noyau pour plusieurs raisons essentielles. Elles offrent une visibilité à l’échelle du système et la possibilité de détecter les menaces dès le démarrage. Les pilotes du noyau permettent de surveiller et d’intervenir sur les événements système critiques, comme la création et la modification de fichiers. De plus, ils offrent des avantages en termes de performance, notamment pour l’analyse de données à haut débit. Enfin, ces pilotes fournissent une résistance accrue aux altérations, protégeant les logiciels de sécurité contre les désactivations malveillantes.

Cependant, l’utilisation de pilotes en mode noyau nécessite un équilibre délicat entre sécurité, performance et résilience, impliquant une validation rigoureuse et une gestion prudente des risques associés au niveau de confiance élevé requis par ces pilotes.

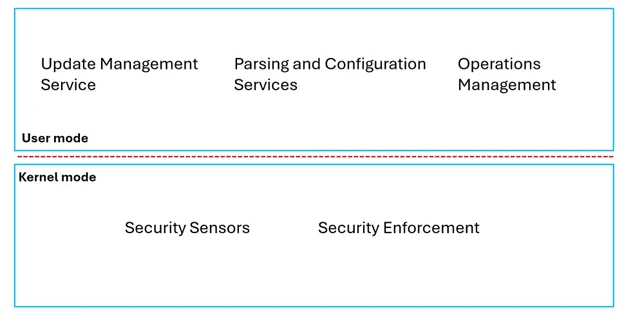

Les meilleures pratiques recommandent de minimiser l’utilisation des pilotes en mode noyau tout en maintenant une posture de sécurité robuste, en utilisant des capteurs minimaux en mode noyau et en déplaçant les fonctions non essentielles vers le mode utilisateur. Windows propose également des mécanismes de protection en mode utilisateur, comme les enclaves de sécurité basées sur la virtualisation, pour renforcer encore la sécurité sans surcharger le noyau.

Comment Windows contribue à garantir la qualité des produits tiers de sécurité ?

Selon son article de blog référencé ci-après, Microsoft rappelle qu’il collabore avec des fournisseurs de sécurité tiers via la Microsoft Virus Initiative (MVI), un forum sectoriel visant à améliorer la robustesse des produits de sécurité sur la plateforme Windows. Ce groupe permet de définir des points d’extension fiables, partager des informations et collaborer sur des améliorations de la plateforme.

Les partenaires MVI bénéficient de briefings techniques, de rétroactions avec les équipes Microsoft et d’un accès aux fonctionnalités de la plateforme antimalware. Microsoft assure également la compatibilité des produits tiers avec les mises à jour Windows, améliore les performances et résout les problèmes de fiabilité.

Tous les pilotes signés par Microsoft Windows Hardware Quality Labs (WHQL) subissent des tests rigoureux, incluant l’utilisation de fuzzers, l’analyse de code statique et des tests de vérification des pilotes d’exécution, pour garantir le respect des meilleures pratiques en matière de sécurité et de fiabilité. Ces pilotes doivent réussir des contrôles d’ingestion et des analyses de logiciels malveillants avant d’être approuvés pour la signature.

Si un fournisseur choisit de distribuer son pilote via Windows Update, le pilote passe également par les processus de test et de déploiement progressif de Microsoft pour garantir la qualité et la diffusion à grande échelle. Ces mesures assurent que les produits de sécurité tiers offrent une protection fiable et performante aux utilisateurs de Windows.

Des exemples de fonctionnalités de sécurité activées par défaut dans Windows 11

Windows peut être sécurisé de manière plus stricte grâce à ses outils intégrés. Windows 11, par exemple, active par défaut plusieurs fonctionnalités de sécurité. Ces fonctionnalités incluent, toujours selon cet article:

- Secure Boot , qui permet d’empêcher les logiciels malveillants et les rootkits de démarrage précoce en appliquant la signature de manière cohérente lors des démarrages de Windows.

- Démarrage mesuré , qui fournit des mesures cryptographiques matérielles basées sur TPM sur les propriétés de démarrage disponibles via des services d’attestation intégrés tels que l’attestation de l’état de l’appareil .

- L’intégrité de la mémoire (également appelée intégrité du code protégée par l’hyperviseur ou HVCI), qui empêche la génération d’exécution de code dynamique dans le noyau et contribue à garantir l’intégrité du flux de contrôle.

- Liste de blocage des pilotes vulnérables , activée par défaut, intégrée au système d’exploitation et gérée par Microsoft. Elle complète la liste de blocage des pilotes malveillants.

- L’autorité de sécurité locale protégée est activée par défaut dans Windows 11 pour protéger une gamme d’informations d’identification. La protection des informations d’identification basée sur le matériel est activée par défaut pour les versions d’entreprise de Windows.

- L’antivirus Microsoft Defender est activé par défaut dans Windows et offre des fonctionnalités anti-malware sur l’ensemble du système d’exploitation

Ces fonctionnalités de sécurité offrent donc plusieurs niveaux de protection contre les programmes malveillants et les tentatives d’exploitation dans les systèmes Windows modernes. Cette approche peut bien sûr s’appuyer sur le framework MITRE ATT&CK® pour focaliser sur les chemins d’attaque les plus pertinents selon l’architecture IT du système concerné.

Améliorations futures

Windows prévoit d’améliorer l’extensibilité pour les produits de sécurité, offrant de nouvelles possibilités pour une gestion et une intégration plus efficaces des outils de sécurité. Pour Microsoft, Windows se veut être un système d’exploitation auto-protecteur évolutif en matière de nouvelles fonctionnalités de sécurité et architecturales.

Il est à relever que Windows a annoncé un engagement autour du langage de programmation Rust dans le cadre de la Secure Future Initiative (SFI) de Microsoft et a récemment étendu le noyau Windows pour prendre en charge Rust .

En synthèse, il faut donc se rappeler que la gestion et l’intégration des outils de sécurité sous Windows nécessitent logiquement une approche proactive et planifiée. En tirant parti des fonctionnalités intégrées et en intégrant judicieusement des solutions tierces, les entreprises peuvent et doivent assurer une protection robuste et fiable de leurs systèmes.

Il reste maintenant à suivre les améliorations futures prévues par Windows pour réduire la probabilité d’une nouvelle méga-panne due à un composant tiers incompatible en particulier et ce principe ne doit bien sûr pas concerner uniquement l’écosystème Microsoft.

Pour en savoir plus

Windows Security best practices for integrating and managing security tools | Microsoft Security Blog

Windows is an open and flexible platform used by many of the world’s top businesses for high availability use cases where security and availability…

Microsoft Looks to Revamp Windows Access After CrowdStrike Outage

The company is signaling it wants to clamp down on third-party access to the Windows kernel to prevent a repeat of last Friday’s CrowdStrike-triggered outage….

D'un seul clic , offrez un café pour cette veille gratuite ! Merci !

D'un seul clic , offrez un café pour cette veille gratuite ! Merci !